ПРОГРАММНЫЙ КОМПЛЕКС СРЕДСТВ ЗАЩИТЫ «ПЛАТО-РТ»

РЕШЕНИЕ «РТСОФТ» ПО КИБЕРБЕЗОПАСНОСТИ

НАЗНАЧЕНИЕ

Программный комплекс средств защиты (КСЗ) «Плато-РТ» предназначен для организации защищенной обработки конфиденциальных данных на объектах критически важных информационно-управляющих систем.

ОБЛАСТИ ПРИМЕНЕНИЯ

-

Автоматизированные системы управления технологическими процессами (АСУТП)

-

Автоматизированные системы диспетчерского управления (АСОДУ)

-

Автоматизированные системы управления производственными процессами (MES)

-

Системы управления предприятием (ERP-системы)

-

Информационно-аналитические системы, информационно-управляющие системы

В состав программного комплекса средств защиты «Плато-РТ» входят:

-

Программный комплекс обеспечения безопасности информации (ПК ОБИ).

-

Программный комплекс функционального контроля (ПК ФК).

-

Программные интерфейсы (API) взаимодействия с функциональными подсистемами КСЗ «Плато-РТ» (управления доступом, регистрации и учета, обеспечения целостности, технологического преобразования информации).

-

Подсистема хранения данных КСЗ.

-

Общесистемное программное обеспечение (ОСПО) – доверенная программная среда функционирования КСЗ, организуемая с использованием Инструментального комплекта средств интеграции БИГЕ.466451.099-01 (далее ИКСИ).

-

Комплект эксплуатационной документации на изделие.

ОБЪЕКТЫ ЗАЩИТЫ

|

|

Серверы (серверы системы SCADA, архивные, коммуникационные и другие) АРМ пользователей Каналы связи Программное обеспечение (системное и прикладное) Информация, хранящаяся на различных носителях и в различных форматах, обрабатываемая в системе и передаваемая по каналам связи |

ОСНОВНЫЕ УГРОЗЫ

ПО НАРУШАЕМОМУ СВОЙСТВУ БЕЗОПАСНОСТИ:

- нарушение целостности:

- внедрение вредоносной программы;

- изменение логики работы;

- блокирование команд;

- изменение подлинности команд;

- нарушение доступности:

- модификация данных о состоянии технологических систем;

- модификация команд;

- отказ аппаратуры;

- захват вычислительных ресурсов;

- нарушение конфиденциальности.

ПО ОБЪЕКТУ ВОЗДЕЙСТВИЯ:

-

на технологическую информацию в виде данных, хранимых и обрабатываемых в технологических системах;

-

на технологическую информацию в виде данных и команд, передаваемых по каналам связи (передача данных);

-

на программное обеспечение функционирования технологических систем и их подсистем.

ПО СПОСОБУ РЕАЛИЗАЦИИ – «ВНУТРЕННИЙ НАРУШИТЕЛЬ»:

-

несанкционированное изъятие съемных носителей;

-

копирование защищаемой информации;

-

захват (копирование) машинных носителей защищаемой информации;

-

несанкционированное изменение состава технических средств изделия;

-

несанкционированная установка посторонних программных средств;

-

модификация ведущихся в электронном виде регистрационных протоколов;

-

внедрение вредоносного программного обеспечения;

-

скрытое (несанкционированное) использование вредоносным ПО привилегированных инструкций процессоров, поддерживающих аппаратную виртуализацию (АВ);

-

попытки преодоления системы защиты;

-

попытки несанкционированного доступа «внешних» объектов автоматизации к защищаемым ресурсам.

ОСНОВНЫЕ ФУНКЦИОНАЛЬНЫЕ ВОЗМОЖНОСТИ

МОНИТОРИНГ ЗАЩИТЫ СЕТИ:

-

вычислительных установок – узлов ЛВС объекта применения;

-

линий/каналов/направлений связи;

-

интерфейсов доступа к услугам передачи, хранения и прикладной обработки данных.

МОНИТОРИНГ ЗАЩИЩЕННОСТИ УЗЛОВ:

-

неправильные логины и сбои при изменении паролей;

-

защита учетных записей пользователей;

-

защита портов, файлов, сменных накопителей, регистрация событий операционной системы (Windows, Linux).

МОНИТОРИНГ ЗАЩИЩЕННОСТИ ПРИЛОЖЕНИЙ:

-

ошибки в программных приложениях;

-

проблемы в производительности программных приложений;

-

изменения в конфигурации приложений;

-

права доступа к приложениям и т.п.

МОНИТОРИНГ ИНСТАЛЛЯЦИЙ И ОБНОВЛЕНИЙ

ДВУХСЛОЙНАЯ ИЗОЛЯЦИЯ ОБЪЕКТОВ ЗАЩИТЫ

КСЗ «Плато-РТ» обеспечивает двухслойную (внешнюю и внутреннюю) изоляцию защищаемых баз данных и процессов автоматизированной обработки посредством применения технологии «встраиваемых периметров защиты» (ВПЗ).

КСЗ «Плато-РТ» обеспечивает гарантируемый (на уровне архитектуры) перехват и нейтрализацию угроз со стороны всех, в т. ч. привилегированных, категорий пользователей (сотрудник-инсайдер, системный администратор).

КСЗ «Плато-РТ» предусматривает организацию на каждой вычислительной установке, скрытой от базовой ОС и недоступной для администратора, защищенной области хранения данных, дополненной средствами объективной регистрации и автоматической обработки возникающих инцидентов безопасности. Такой механизм исключает сокрытие последствий несанкционированных действий пользователя любой категории, при этом защищенные средства удаленного контроля блокируют работу вычислительной установки до устранения причин возникновения инцидента.

ДВУХКОНТУРНАЯ СХЕМА МОНИТОРИНГА И УПРАВЛЕНИЯ

КСЗ «Плато-РТ» использует двухконтурную схему мониторинга и управления состоянием узлов ЛВС объекта, с реализацией в независимом контуре (т. н. «технологическом тракте») функций контроля целостности и доступности объектов защиты нижеперечисленных классов:

-

сегментов вычислительной инфраструктуры (нижний уровень);

-

технологических и бизнес-процессов (верхний уровень).

Для передачи управляющих воздействий при этом могут использоваться оба контура (информационный и технологический тракты).

На нижнем уровне управления изделие обеспечивает отображение и контроль текущего функционального состояния всех элементов распределенной гетерогенной (неоднородной) вычислительной инфраструктуры заказчика, включающей доступность:

-

вычислительных установок – узлов ЛВС объекта применения;

-

линий/каналов/направлений связи;

-

интерфейсов доступа к услугам передачи, хранения и прикладной обработки данных;

-

прикладных и общесистемных (доверенных) процессов обработки данных.

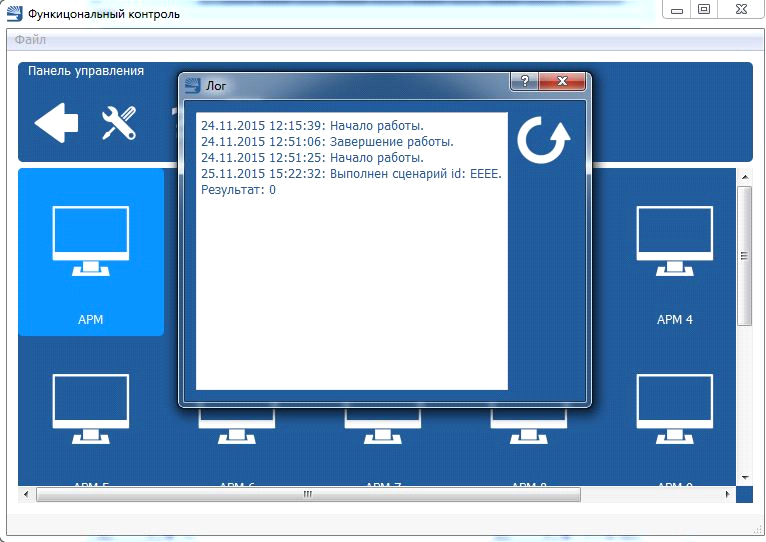

На верхнем уровне управления распределенной вычислительной инфраструктурой изделие реализует событийно ориентированный механизм контроля хода и результатов выполнения регламентных процессов решения критически важных задач с использованием автоматических/автоматизированных режимов запуска сценариев обработки (т.н. «реакторов») при возникновении нештатных ситуаций.

Для хранения эталонных конфигураций и текущего состояния контролируемых узлов, а также сценариев обработки используется компонент подсистема хранения данных КСЗ, реализующая функции специализированной файловой системы на основе API многомерной темпоральной СУБДмт SLON изделия ИКСИ.

ОСОБЕННОСТИ РЕАЛИЗАЦИИ И ТЕХНОЛОГИЧЕСКИЕ ПРЕИМУЩЕСТВА

КСЗ «Плато-РТ» – доверенное программное обеспечение. КСЗ «Плато-РТ» содержит только авторизованные компоненты отечественной разработки для гарантированной возможности применения в составе критически важных информационно-управляющих систем (КВИУС). КВИУС – подмножество автоматизированных систем, нарушение или прекращение функционирования которых может привести к нарушению функций органов государственного управления, деградации производственной инфраструктуры, ухудшению безопасности жизнедеятельности населения.

-

Раздельное применение технологического и информационного трактов обмена информацией в составе КСЗ «Плато-РТ».

-

Организация на каждом узле защищенной области, изолированной от угроз со стороны базовой ОС, для бескомпроматного хранения и передачи данных.

-

Объективный контроль и управление исполнением недоверенных приложений, помещенных в контейнер.

КОНТРОЛЬ ЦЕЛОСТНОСТИ ВЫЧИСЛИТЕЛЬНОЙ ИНФРАСТРУКТУРЫ

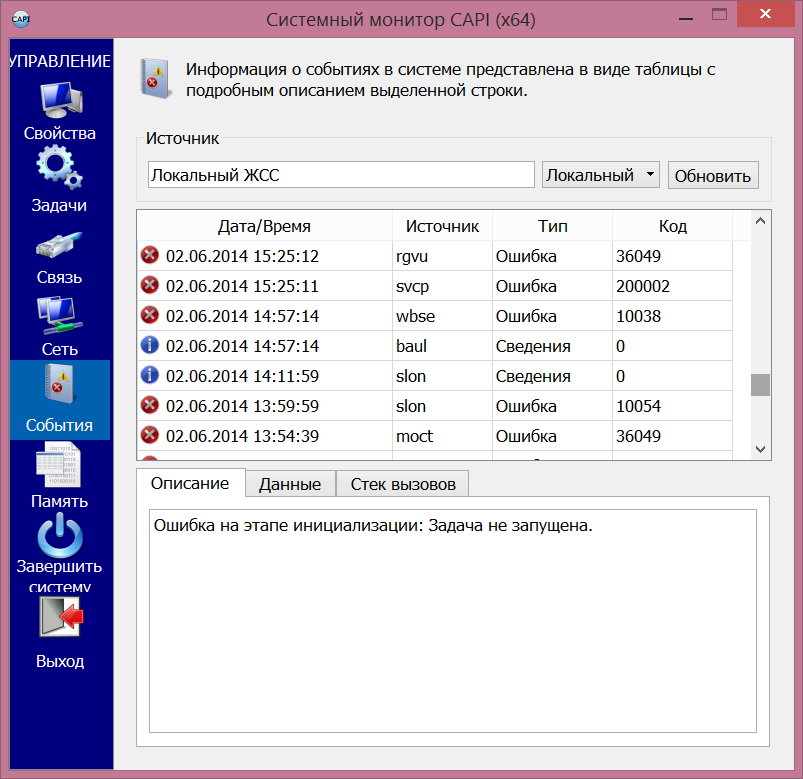

Контроль производится на каждом узле средствами КСЗ «Плато-РТ» с хранением результатов (инцидентов) в независимой области под управлением гипервизора безопасности и представлением данных на АРМ функционального контроля (ФК) по технологическому тракту.

Управление функционированием производится с АРМ ФК в автоматическом (посредством сценариев) и/или автоматизированном режиме.

|

|

КОНТРОЛЬ И УПРАВЛЕНИЕ СРЕДСТВАМИ ЗАЩИТЫ

Контроль ограничений конфиденциальности, заданных настройками политики безопасности, производится на каждом узле с хранением результатов (инцидентов) в независимой области.

Управление безопасностью в рамках объекта (включая АРМ ФК) производится с АРМ ОБИ по отдельному (выделенному) каналу.

ТРЕБОВАНИЯ К ОБОРУДОВАНИЮ

Разрабатываемые компоненты должны функционировать на аппаратно-программных платформах со следующими характеристиками:

-

Процессор: Intel Core i5 (i7) с поддержкой VT и VMX и интегрированной сетевой картой.

-

ОЗУ: не менее 4 ГБ.

-

Сетевая карта (технологический тракт) с чипсетом Rtl 8169 (TP Link TG3269, RTL8111/8168B PCI Express Gigabit Ethernet Controller).

-

2 HD-диска, при этом 1 HD-диск (технологический тракт) с интерфейсом SATA 2.

-

Базовые ОС (64 бит): MS Windows, Ubuntu.